Фотографии и картинки, загруженные из Интернета, могут стать причиной взлома даже самых современных смартфонов под управлением Android, снабженных наиболее продвинутыми средствами защиты. Это следует из материалов блога разработчиков Google. В публикации говорится о том, что причиной всему – уязвимость в кодеке, отвечающем за обработку изображений в формате PNG. Именно они могут использоваться злоумышленниками для выполнения на устройствах жертв произвольного кода.

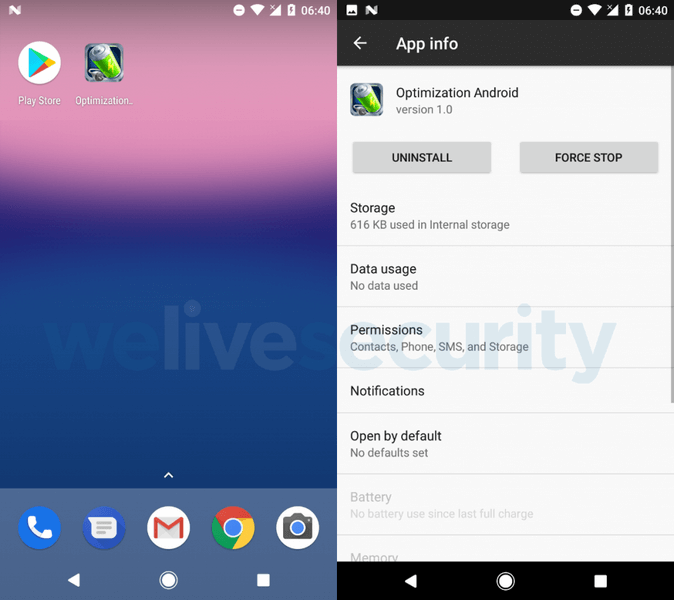

Согласно содержанию отчета, угрозе инфицирования подвержены все устройства под управлением Android 7 Nougat и новее. Исправление уязвимости содержится только в февральском обновлении безопасности, распространение которого поисковый гигант начал в начале этой недели. Его уже могут установить владельцы смартфонов Pixel, Essential Phone, а также некоторых моделей Samsung Galaxy. Сроки выхода апдейта для всех остальных устройств зависят от расторопности их производителей, которые зачастую не спешат заниматься адаптацией.

Как взломать Android

Учитывая, как много устройств находятся в потенциальной опасности, Google предпочитает не разглашать подробностей найденной уязвимости. Таким образом компания старается уберечь пользователей от взлома. «Наиболее серьезная уязвимость [из обнаруженных в актуальной сборке ОС Android] позволяет злоумышленникам с помощью специальным образом сконфигурированного PNG-файла выполнить произвольный код в контексте привилегированного процесса на уязвимых устройствах», — говорится в официальном заявлении Google.

Если ваш смартфон до сих пор не получил февральского обновления безопасности, настоятельно рекомендуется с особой тщательностью следить за тем, какие картинки вы загружаете на свое устройство. А поскольку многие ресурсы имеют встроенный механизм автозагрузки файлов, который может спровоцировать загрузку вредоносного компонента на уязвимое устройство, необходимо учитывать и это при перемещении по незнакомым веб-сайтам.

Подпишись на наш канал в Яндекс.Дзен, чтобы читать эксклюзивные материалы.