Разрушители мифов

Со времен выхода первых версий Android операционная система от Google изменилась до неузнаваемости. Причем обновлению подвергся не только внешний вид операционной системы, но и ее «ядро», поэтому нынешние версии Android способны справляться с множеством задач без помощи посторонних приложений. К сожалению, пользователи Android все еще скачивают бесполезные и даже вредные приложения, помогая зарабатывать недобросовестным разработчикам, поскольку верят в мифы, которые были актуальны несколько лет назад.

Программы для чистки экономят память

Использование оперативной памяти на Android

На самом деле файлы, которые эти приложения считают ненужными, существуют не без причины. Поэтому на форумах полно сообщений, когда программы вроде Clean Master удаляли действительно нужные фотографии, документы и музыку без возможности восстановления. Максимум — такое приложение может почистить кэш, но не более. В остальном принести пользу вам и вашему смартфону такие приложения не способны, лучше остерегайтесь их.

Стороннее приложение может сберечь оперативную память

Ни одно приложение не может улучшить работу вашего смартфона тем, что очистит оперативную память. Можете просто поверить в это, а можете разобраться с тем, как операционная система Android работает с оперативной памятью. Эта платформа предназначена для быстрого доступа к максимально легким приложениям, большинство из которых должны постоянно находиться в полуактивном состоянии для того, чтобы, например, своевременно присылать вам уведомления. Прекратить выполнение таких задач, как Facebook, Viber, Twitter и прочих, нельзя.

Читайте также — Как узнать, какие приложения сильно расходуют интернет

Android сам освобождает оперативную память, закрывая процессы с низким приоритетом, но создавая временный файл, хранящий состояние приложения. Это нужно для быстрого повторного запуска программы. А «Таск-киллер» просто закрывает задачи, которые моментально запускаются снова, потому что так он устроен и именно для этого создан. Наверняка вы уже поняли, что никакой практической пользы в этом нет.

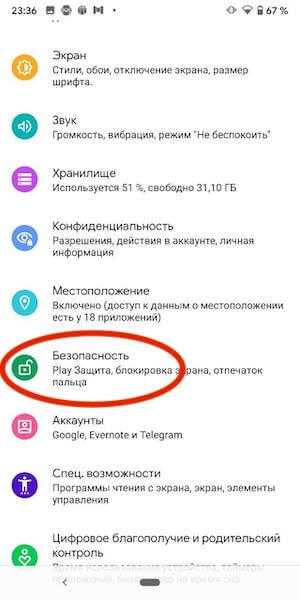

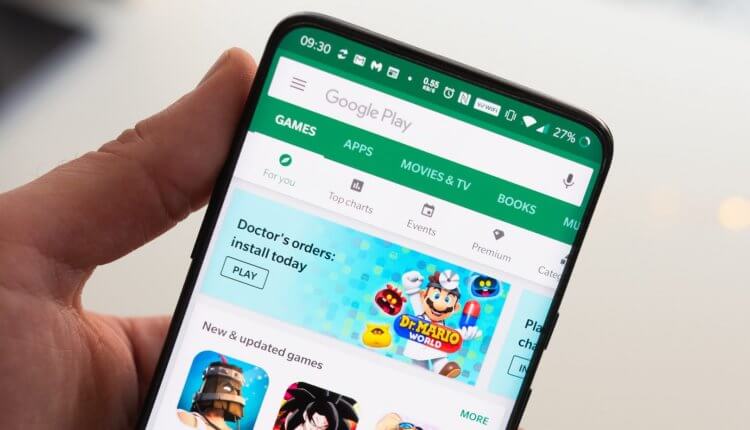

Антивирус защитит Android от взлома

Антивирус для Android

Ничего подобного. Чтобы не словить вирус, достаточно не устанавливать приложения из неизвестных источников. Антивирус просто будет расходовать ресурсы вашего смартфона, да и от целенаправленных атак защитить не сможет. Тем более Google Play и операционная система Android самостоятельно выполняют для вас роль антивируса. Подробнее узнать об этом можно в нашем Телеграм-чате.

Приложения, которые берегут зарядку Android

Android на зарядке

Это еще больший фейк, чем программы для очистки оперативной памяти. Физически невозможно, чтобы запущенное приложение как-то экономило зарядку. Так что если какое-то приложение обещает оптимизировать энергопотребление и продлить время автономной работы вашего смартфона, просто удалите его. Оно не способно справиться с заявленными функциями.

Предустановленные приложения полезны

Возможно, только в некоторых случаях — например, если вам нужно что-то продать сразу после покупки смартфона. Но если посмотреть статистику использования, вы увидите, что большинство из таких программ просто лежит «мертвым грузом». Поэтому если у вас есть такая возможность, удалите ненужные вам предустановленные приложения.

Это лишь некоторые мифы об Android, в которые многие пользователи до сих пор верят. А вы? Пройдите опрос ниже, и узнаем!